이미지 확대 보기

ⓒ 연합뉴스

AD

최근 SK텔레콤 해킹 사태로 국내 주요 인프라의 사이버 보안에 대한 우려가 커지는 가운데, 해커에 의한 정보 유출이 의심된 사례들을 재점검해야 한다는 지적이 나오고 있다.

9일 보안업계 등에 따르면 중국 해커에 의한 정보 유출이 의심되었던 사례 중 하나로 지난 3월 미국 법무부에 의해 기소된 중국 보안업체 아이순(iSoon)의 우리나라 외교부와 LG유플러스 해킹 의혹이 있다.

기소장에 따르면 아이순은 지난 7년간 인력 최소 100명을 동원해 43개 이상의 중국 정부 기관에 해킹 서비스를 제공했으며, 이 과정에서 한국 외교부와 LG유플러스를 포함한 20여 개국의 정부·언론·NGO 등을 타깃으로 삼았다.

해킹 활동은 단순 기술 시연을 넘어서 수익 사업화 구조를 갖췄다. 이메일 계정 하나를 해킹해 최대 7만 5천 달러를 청구하는 등 정교한 영리 모델이 운영됐으며, 중국 공안부(MPS)와 국가안전부(MSS)의 지시로 활동한 정황도 드러났다.

이번 의혹은 아이순 내부자 2명이 지난해 2월 업무 대비 처우가 낮다고 생각해 내부 문서와 대화 기록을 폭로하면서 시작됐다.

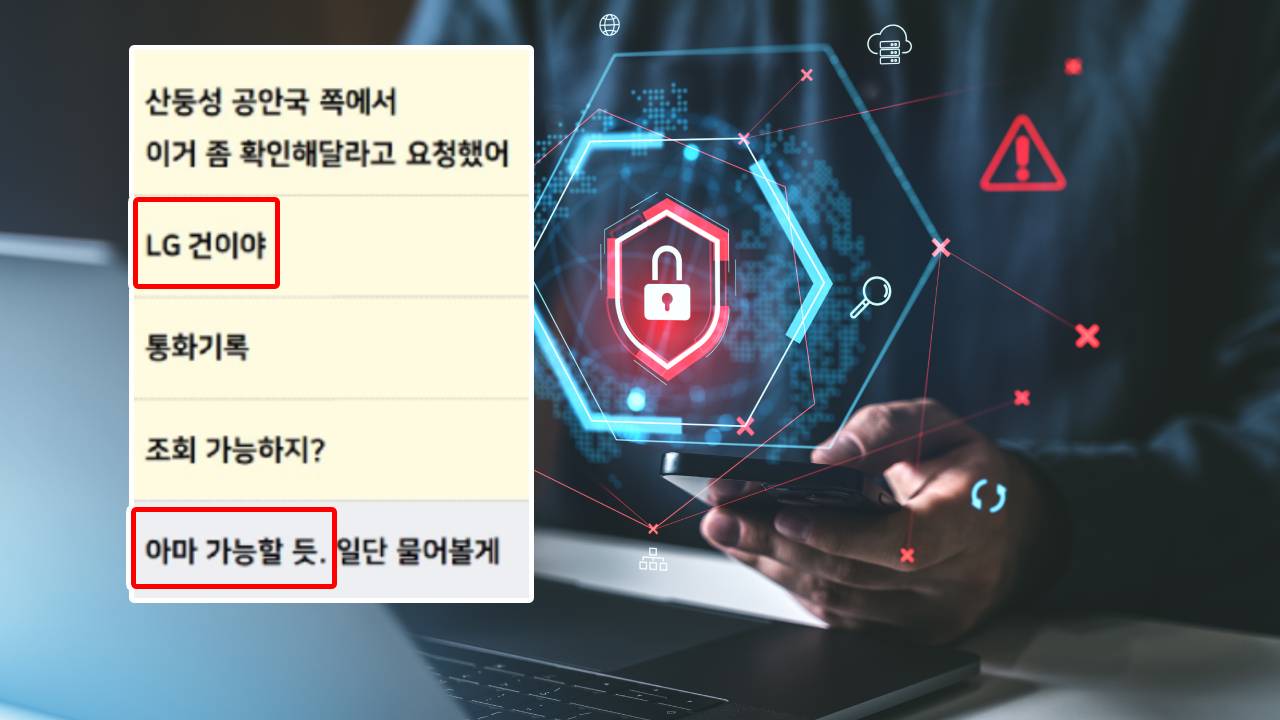

깃허브(GitHub)에 공개된 3,500페이지 분량의 내부 대화에는 'LG 건', '한국 외교부 이메일 확보' 등 한국 관련 구체적 언급이 다수 포함되어 있었다.

특히 'ken73224'라는 아이디는 LG유플러스 통화기록 3테라바이트(TB) 확보 가능성을 언급했고, 이는 미국 법무부 기소장에 등장하는 아이순 영업이사와 동일 인물로 추정된다.

이와 관련해 과학기술정보통신부와 한국인터넷진흥원(KISA) 등 관련 당국은 이번 의혹에 대해 조사한 결과, 해킹을 입증할 명확한 혐의점을 발견하지 못했다고 밝혔다. 또한, 간접적인 정황 증거 외에 악성코드 잔존 등 정보 유출을 뒷받침할 기술적 증거도 확인되지 않았다고 설명했다.

LG유플러스 관계자 역시 "지난해 3월과 5월 두 차례 과기정통부, 한국인터넷진흥원(KISA)의 관계자들과도 확인했지만 특이사항은 없었다"고 덧붙였다.

한 국내 보안업체 관계자는 "아이순은 해킹 정보를 다크웹에 유포하지 않고 정부 기관에 은밀히 판매했기 때문에 공개된 흔적이 없다고 안심할 수는 없다"고 지적했다.

또 따른 보안업계 관계자는 SKT 해킹이 발생한 시점과 당국의 조사 시작 사이 약 한 달의 간격이 있어, 자체 점검 중 해킹 흔적이 삭제됐을 가능성도 배제할 수 없다고 주장했다.

YTN digital 류청희 (chee0909@ytn.co.kr)

[저작권자(c) YTN 무단전재, 재배포 및 AI 데이터 활용 금지]

9일 보안업계 등에 따르면 중국 해커에 의한 정보 유출이 의심되었던 사례 중 하나로 지난 3월 미국 법무부에 의해 기소된 중국 보안업체 아이순(iSoon)의 우리나라 외교부와 LG유플러스 해킹 의혹이 있다.

기소장에 따르면 아이순은 지난 7년간 인력 최소 100명을 동원해 43개 이상의 중국 정부 기관에 해킹 서비스를 제공했으며, 이 과정에서 한국 외교부와 LG유플러스를 포함한 20여 개국의 정부·언론·NGO 등을 타깃으로 삼았다.

해킹 활동은 단순 기술 시연을 넘어서 수익 사업화 구조를 갖췄다. 이메일 계정 하나를 해킹해 최대 7만 5천 달러를 청구하는 등 정교한 영리 모델이 운영됐으며, 중국 공안부(MPS)와 국가안전부(MSS)의 지시로 활동한 정황도 드러났다.

이번 의혹은 아이순 내부자 2명이 지난해 2월 업무 대비 처우가 낮다고 생각해 내부 문서와 대화 기록을 폭로하면서 시작됐다.

깃허브에 올라온 中 해커 아이순 관계자 대화 내용 ⓒ 연합뉴스

깃허브(GitHub)에 공개된 3,500페이지 분량의 내부 대화에는 'LG 건', '한국 외교부 이메일 확보' 등 한국 관련 구체적 언급이 다수 포함되어 있었다.

특히 'ken73224'라는 아이디는 LG유플러스 통화기록 3테라바이트(TB) 확보 가능성을 언급했고, 이는 미국 법무부 기소장에 등장하는 아이순 영업이사와 동일 인물로 추정된다.

이와 관련해 과학기술정보통신부와 한국인터넷진흥원(KISA) 등 관련 당국은 이번 의혹에 대해 조사한 결과, 해킹을 입증할 명확한 혐의점을 발견하지 못했다고 밝혔다. 또한, 간접적인 정황 증거 외에 악성코드 잔존 등 정보 유출을 뒷받침할 기술적 증거도 확인되지 않았다고 설명했다.

LG유플러스 관계자 역시 "지난해 3월과 5월 두 차례 과기정통부, 한국인터넷진흥원(KISA)의 관계자들과도 확인했지만 특이사항은 없었다"고 덧붙였다.

한 국내 보안업체 관계자는 "아이순은 해킹 정보를 다크웹에 유포하지 않고 정부 기관에 은밀히 판매했기 때문에 공개된 흔적이 없다고 안심할 수는 없다"고 지적했다.

또 따른 보안업계 관계자는 SKT 해킹이 발생한 시점과 당국의 조사 시작 사이 약 한 달의 간격이 있어, 자체 점검 중 해킹 흔적이 삭제됐을 가능성도 배제할 수 없다고 주장했다.

YTN digital 류청희 (chee0909@ytn.co.kr)

[저작권자(c) YTN 무단전재, 재배포 및 AI 데이터 활용 금지]